Vuelve el troyano que se hace pasar por la policía: Cómo protegerse

(de verdad)

-------------------------------------------------------------------

Desde hace unas semanas veníamos observando que las visitas y

comentarios en una noticia sobre un troyano de junio de 2011,

aumentaban. Los usuarios buscaban información en Google, acababan en

el artículo, y preguntaban. Las menciones en medios generalistas lo

confirmaban: el troyano se pone de moda y afecta a muchos usuarios.

Veamos cómo protegerse de verdad.

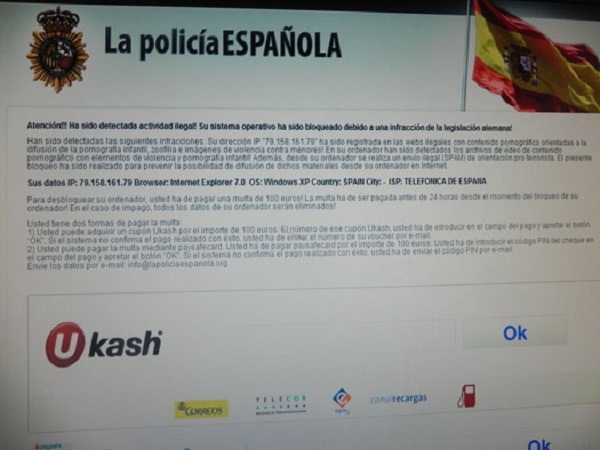

En junio de 2011 publicábamos esta noticia: "Vídeo: Troyano secuestra

el ordenador en nombre de la policía nacional acusando al usuario de

terrorista zoofílico". Incluía un vídeo demostración del troyano.

Bloqueaba el sistema con la siguiente excusa:

En nombre de la policía nacional, le acusa de: "Su dirección IP ha

sido registrada en las webs ilegales con contenido pornográfico

orientadas a la difusión de la pornografía infantil, zoofilia e

imágenes de violencia contra menores! [...] Además, desde su ordenador

se realiza un envío ilegal (SPAM) de orientación pro terrorista."

El troyano se basa en los sistemas de pago online Ukash y Paysafecard.

Al parecer, hay gente que incluso los ha pagado: "Pagan una multa

policial falsa por ver porno en sus ordenadores"

http://www.lavozdegalicia.es/noticia/po ... 4C8991.htm

Resulta cuando menos curioso que casi nueve meses después de ser

"descubierto", el troyano protagonice titulares en medios

generalistas, y la infección llegue a tantos usuarios. Sobre todo,

porque no es especialmente sofisticado. Incluso, es bastante detectado

por los sistemas antivirus, y no existen demasiadas variantes en

nuestra bases de datos (o sea, que parece ser que viene siendo

exactamente el mismo fichero que en junio de 2011 el que está

infectando a tanta gente).

Cómo protegerse

Puesto que estamos recibiendo numerosas consultas sobre el asunto,

vamos a ofrecer una solución real contra este y cualquier otro tipo de

troyano parecido que aparezca en el futuro. Por supuesto, la

prevención pasa por evitar ejecutar archivos desconocidos, y

actualizar el software para que no contenga vulnerabilidades. Si aun

así, no nos fiamos de nosotros mismos, la buena noticia es que es

posible impedir que este, y todos los troyanos que estén por venir y

se comporten igual, consigan secuestrar nuestro sistema.

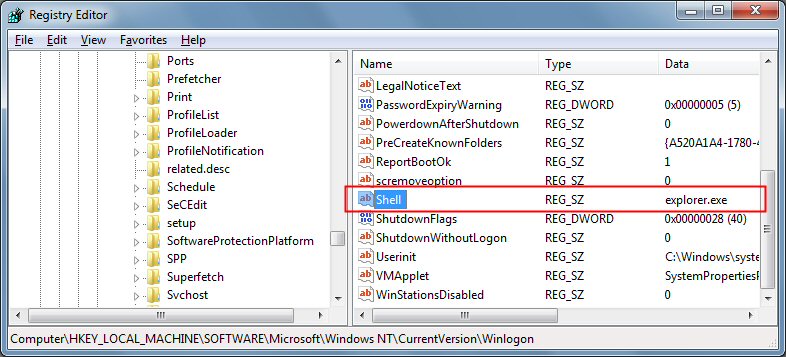

El proceso que sigue el troyano para secuestrar el ordenador es

modificar un par de ramas del registro. La misma que lanza

"explorer.exe" cuando se arranca el sistema. Explorer.exe es el

proceso que se encarga de "pintar" el escritorio: los iconos y la

barra de herramientas y de sistema. Existen al menos dos lugares en el

registro donde es posible lanzar lo que Windows llama una "shell"

(explorer.exe): uno específico para el usuario, y otro para el sistema

completo.

Simplemente, hay que restringir los permisos e impedir que podamos

modificar esas ramas. Para el uso cotidiano del sistema, no es

necesario disfrutar de los privilegios de modificación de esas ramas.

Una vez más, la solución más efectiva no está en los antivirus, sino

en las herramientas integradas del propio Windows.

En XP, la rama del registro que modifica es:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Añadiendo en la directiva "shell", el nombre del troyano, por ejemplo:

Shell=Explorer.exe, troyano.exe

Así se lanzan los dos cuando se inicia el sistema. Si, con el botón

derecho, eliminamos los permisos de escritura en esa rama para los

administradores, nos estaremos protegiendo. Cuidado: si se elimina el

permiso a SYSTEM, el sistema quedará inestable. Sólo hay que eliminar

el permiso de escritura a los administradores, nada más.

En Windows Vista y 7 tiene un comportamiento diferente (del que parece

que muy pocos medios han hablado). El troyano modifica otra rama

específica del usuario.

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

Aquí crea otra directiva llamada shell, con la ruta del troyano.

http://4.bp.blogspot.com/-S5Pz488AxwM/T ... /reg5_.png

En esta rama tienen permiso de escritura los administradores y

usuarios por defecto. Pero normalmente no es un permiso necesario (a

no ser que un software legítimo necesite modificarlos), así que en

principio no hay ningún problema en quitárselos.

Para eliminar los permisos de las ramas del registro, primero hay que

"desheredar" los permisos de las ramas superiores, eliminando la

casilla "Incluir todos los permisos heredables del objeto primario de

este objeto", y copiándolos.

http://1.bp.blogspot.com/-7PgW4v40AUw/T ... /reg1_.png

http://1.bp.blogspot.com/-BaavnnDKmFQ/T ... /reg2_.png

Luego eliminamos los permisos de escritura, para administradores y

usuarios.

http://4.bp.blogspot.com/-yBcC4LB-JTk/T ... /reg3_.png

Si se quiere ser más específico, se puede eliminar solamente el

permiso de "Crear subclave".

http://1.bp.blogspot.com/-G7VE7cUHocU/T ... /reg4_.png

Con este cambio, el troyano mostrará su mensaje cuando nos infectemos,

pero no podrá perpetuarlo en el arranque, con lo que la infección no

se repetirá en el siguiente reinicio. Por supuesto, no nos

responsabilizamos de cualquier uso indebido del registro, o

consecuencias indeseadas en el sistema a causa de esta modificación.

Opina sobre esta noticia:

http://unaaldia.hispasec.com/2012/02/vu ... l#comments

Más información:

Vídeo: Troyano secuestra el ordenador en nombre de la policía nacional

acusando al usuario de terrorista zoofílico

http://unaaldia.hispasec.com/2011/06/vi ... or-en.html

Una estafa informática te acusa de descargar pornografía y exige 100

euros para solucionarlo

http://www.cadenaser.com/tecnologia/art ... rtec_1/Tes

"Pagan una multa policial falsa por ver porno en sus ordenadores"

http://www.lavozdegalicia.es/noticia/po ... 4C8991.htm

Sergio de los Santos

ssantos@hispasec.com

Twitter: @ssantosv